Im Februar gab der zweitgrößte U.S. amerikanische Krankenversicherer Anthem bekannt, dass er Opfer einer sehr weitreichenden Cyberattacke wurde. Bis zu 80 Millionen Datensätze könnten betroffen sein. Der Sicherheitsexperte Bob Gregg sah darin erst den Anfang und warnte vor weiteren Cyberangriffen: „If 2014 was the year of the data breach, we’re expecting 2015 to be the year of the medical data breach. Unfortunately, I think Anthem is going to be the first of many.“

Nur 3 Wochen später wird er bestätigt, ein ähnlich gearteter Fall kommt ans Tageslicht. Premera Blue Cross verkündet viaTwitter:

.@premera been the victim of a sophisticated #cyberattack. Summary of what we know and credit monitoring provided: http://t.co/1mzzfZ90s4

— Premera Blue Cross (@premera) 17. März 2015

Bei Premera sollen die Daten von bis zu 11 Millionen Versicherten betroffen sein. Aber nicht nur die Krankenkassen vermelden unberechtigte Zugriffe. Im Spätsommer letzen Jahres wurden bei Community Health Systems (CHS), einem Betreiber von über 200 Krankenhäusern und Gesundheitszentren, ein illegaler Zugriff auf etwa 4.5 Millionen Datensätze vermeldet. Zwar würden Attacken in vielen Industriebereichen zunehmen, aber die Anzahl von Attacken auf Krankenhäuser steige überproportional, behaupten Experten der Sicherheitsfirma Websense. So sei die Zahl um 600% in einem 10-Monats-Zeitraum gestiegen.

Drei Chinesen mit dem Kontrabass

In der Security-Fachwelt ist man sich einig: die Chinesen waren es. Vom Muster her solle der „Anthem Hack“ zu einer Reihe von großangelegten Hacks der letzten Monate passen, die unter dem Namen „Deep Panda“ zusammengefasst werden. Auch im Fall Premera stehen die Chinesen unter Verdacht.

Warum attackieren Hacker das Gesundheitswesen?

In der Maximalvariante werden Chinesische Geheimdienste als Auftraggeber an die Hacker gesehen: dabei könnte das Ziel Daten von Mitarbeitern bei Rüstungskonzernen sein. Anthem versorgt die Angestellten des Rüstungs-Multi Northrop Grumman und die Militärsparte von Boeing.

In der Minimalvariante geht es „nur“ um den Handel mit geklauten Daten. Laut der Pressesprecherin von Anthem sind „names, dates of birth, member ID/Social Security numbers, addresses, phone numbers, email addresses and employment information such as income data“ verschwunden gegangen.

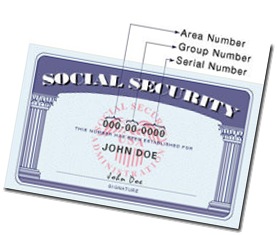

20 bis 100 U.S.-$ bringt eine Social Security Number, eine Art persönlicher Krankenversichertennummer, auf dem Schwarzmarkt. Zum Vergleich: Kreditkartendaten bringen nur 1-5 U.S.-$ (Quelle: http://www.nbcnews.com/tech/security/anthem-hack-credit-monitoring-wont-catch-medical-identity-theft-n300836)

Dabei ist scheinbar gerade die „Social Security Number“ von Interesse. Sie ist eine Art Krankenversicherten-Nummer, mit deren Hilfe man sich als Versicherter ausweisen und bei einer Klinik oder Arztpraxis Leistungen in Anspruch nehmen kann. John Halamka, der CIO der Harvard Medical School sagte dazu in einem Artikel im Technology Review: „[…] certain personally identifiable information that can be gleaned from health records can be worth hundreds of dollars to uninsured people wanting to pose as someone else to obtain medical care they couldn’t otherwise afford.“

Das Betrugsystem mit den geklauten Identitäten scheint relativ gut zu funktionieren, CNBC fasst in einem Bericht zusammen: „Medical identity theft is often not immediately identified by patients or their provider, giving criminals years to milk such credentials. That makes medical data more valuable than credit cards, which tend to be quickly canceled by banks once fraud is detected.“

Neben der mühseligen Variante, die Nummern über den Schwarzmarkt an „Nicht-Versicherte“ weiter zu geben, besteht natürlich auch die Option auf „Lösegeld-Forderungen“ an die gehackten Unternehmen. Greg Virgin, der CEO eines weiteren Cyber Security Dienstleisters, berichtet in einem npr-Interview von eben solchen Erpressungsversuchen:“A breach happens at one of these companies. The hackers go direct to that company and say, ‚I have your data.‘ The cost of keeping this a secret is X dollars and the companies make the problems go away that way.“

Sesam öffne Dich – dank fehlender Verschlüsselung

Bei der Antwort auf die Frage, nämlich wie man die Angriffe verhindern, oder zumindest wesentlich erschweren hätte können, sind sich die ganzen Security-Fuzzis einig: das Zauberwort lautet „Encryption“. Darauf wurde im Gesundheitsbereich bisher gerne verzichtet, da eine dringliche Notwendigkeit zur Verschlüsselung nicht gesehen wurde. Im unverschlüsseltem Zustand lasen sich Daten nun mal leichter & schneller verarbeiten. Die Unternehmen fühlten sich hinter ihren Firewalls sicher und verzichteten daher auf die aufwendigere, und für Mitarbeiter unkomfortablere verschlüsselte Speicherung der Kundendaten.

Jetzt wird nachgerüstet. Was das kostet? Kann ich nicht beurteilen. Aber ich habe so eine Ahnung: an diesem „Nachrüstungsprozess“ werden die hier reichlich zitierten „Interview-freudigen“ Sicherheitsfirmen vermutlich wesentlich mehr verdienen, als die ganze (chinesische?) Hacker-Zunft jemals mit den “ Social Security Numbers“ erwirtschaften können.